"Mi esposa y yo recientemente cruzamos una frontera china donde la policía instaló software en nuestros dispositivos Android (un Moto x4 y mi Huawei Mate 9).

Vi el proceso de instalación, apareció un ícono en la pantalla de inicio, la policía ejecutó la aplicación y luego el ícono desapareció. No estoy seguro de si la acción 'rooteó' mi teléfono o qué. Sé que algo se estaba ejecutando en mi terminal porque usaban un dispositivo de mano para confirmar que nuestros teléfonos se estaban comunicando con su sistema antes de dejarnos ir.", así comienza la denuncia del usuario de reddit BigTyPB

El hilo se ha completado con muchísima información sobre los procedimientos de la policía china para 'auditar' la información que sus ciudadanos manejan en sus terminales. Experiencias de otros usuarios y turistas así como noticias sobre la injerencia china en terminales. Algunos técnicos han ofrecido dinero incluso para estudiar los terminales de la pareja.

"Esto se está convirtiendo en una práctica habitual en China. De hecho, han creado estaciones de carga de móviles que usan BadUSB para instalar spyware en todos los teléfonos. Lo están usando para la vigilancia de todos mientras están dentro de las fronteras", comenta otro usuario en el hilo.

No es una novedad que China tenga diseñado un gran cortafuegos que limita el acceso a gran parte de Internet en su territorio, además, controla a través de malware y software espía millones de terminales. Limita el acceso por VPN y monitoriza el tráfico encriptado para identificar a los usuarios que lo utilizan. Las multas a los estudiantes que intentan bordear su legalidad pueden llegar a penas de cárcel.

Si un extranjero intenta conectar a Internet en China no podrá usar su Gmail, ni Google Maps, ni Drive, ni acceder a millones de páginas Webs, y no es fácil evitarlo. Solo usando VPN oficiales (y controladas) podrás puentear el sistema y usar WhatsApp, por ejemplo.

Marc Bevand, un experto hacker que trabajó para Google, cuenta su experiencia intentando romper el GFW (Gran Cortafuegos de China). El sistema es tan bueno que aprende a detectar los tuneles SSH, conexiones VPN no autorizadas por el gobierno y canales punto a punto para lograr ralentizarlas y bloquearlas.

El caso denunciado por esta pareja no es una teoría basada en un solo testimonio. Se tiene certezas que las autoridades de China controlan los móviles de sus ciudadanos, sobre todo en la región de Xīnjiāng donde vive la etnia Uigur, de mayoría musulmana, para controlar a la facción separatista militante, vinculada al yihaidismo.

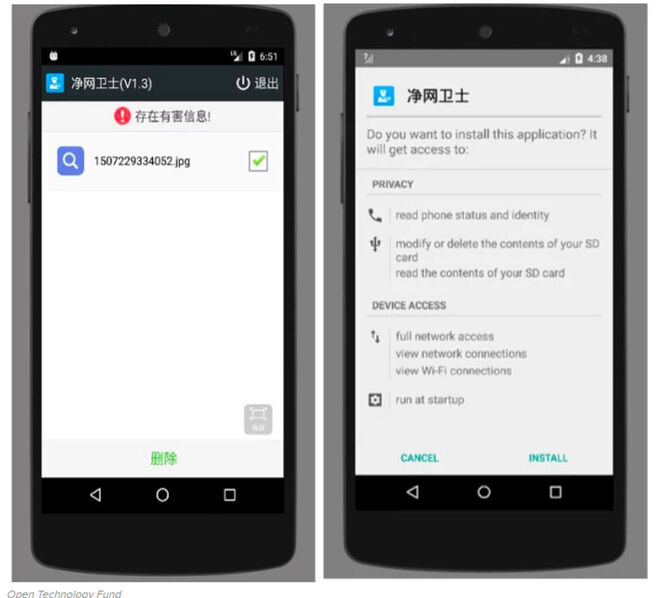

Las autoridades Chinas obligan a todos los ciudadanos de Xīnjiāng a instalar la aplicación 'Jingwang Weishi' (Seguridad ciudadana) y a identificar por la calle sus terminales.

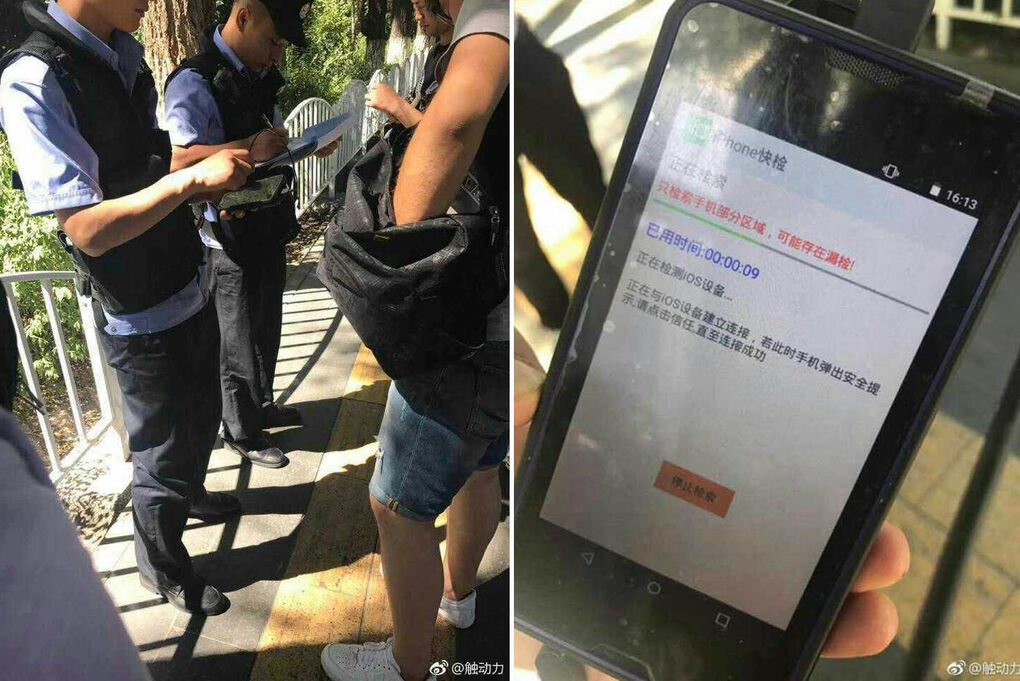

Con la excusa del terrorismo la policía obliga a los viandantes, por ejemplo, a ceder sus móviles para leer el ID, identificar a sus usuarios e instalar una aplicación llamada irónicamente 'Jingwang Weishi' (Seguridad ciudadana) diseñada específicamente por el gobierno para controlar a la minoría musulmana... y lo que ellos quieran. La misma que tiene que pasar controles de rayos X en los supermercados o reconocimiento facial obligatorio para gestiones en bancos o la administración.

新疆各部手机检查安装净网卫士官方软件,短信通知十日内安装,临检发现没安装拘留十天,科技倒退,逼老百姓用老年机,什么叫禁锢,这种全面监控就是禁锢。回到长毛时代 pic.twitter.com/zUnLXc9tFA

— 即时大陆映像✊✊✊推特党🕊 (@o66071443) July 18, 2017

-------------

No solo eso, los estudiantes uigures no pueden hablar su lengua materna en las escuelas, no pueden ayunar ni rezar durante el Ramadán bajo amenaza de acabar en un "campamento de reeducación" (más bien prisiones). Las mujeres se ven obligadas a casarse con chinos como parte del proceso de asimilación. Todo ello no es más que la punta del iceberg de la violación de los derechos humanos en el noroeste de China.

Un mensaje regional de SMS junto con un código QR da un plazo de 10 días para instalar la aplicación Jingwang Weishi a todos los ciudadanos. El software escanea la memoria del usuario buscando material sensible y religioso entre las fotos y los archivos y manda informe, sin cifrar, a un centro de control remoto no identificado, como demostró recientemente una auditoría de la OTF.

La novedad es que este control se está extendiendo aleatoriamente a los turistas que entran en la zona. Da igual su etnia o procedencia. La autoridad puede requisar tu smartphone en la frontera o en la calle para revisarlo y guardar su ID. Jingwang es la aplicación oficial de las autoridades pero es seguro que hay malware y exploits 'oficiosos' que aprovechan agujeros de seguridad para controlar información de los terminales y luchar de forma oscura contra los hackers que intentan romper el gran Firewall chino.

"La selección de telefonos de los no uigures parece aleatoria. En las calles a veces hay pequeños grupos de policías con una pila de teléfonos de ciudadanos locales que repasan con ellos uno por uno. Llevan el mismo dispositivo (similar a un datáfono) que usaron para escanear los nuestros. Curiosamente el dispositivo que usaron con nosotros tenía una pegatina en inglés que decía "Identificación de ID", cuenta detalladamente el denunciante en reddit.

¿Es posible instalar spyware en nuestros teléfonos sin que nos demos cuenta?

Rotundamente sí: "En la mayoría de los dispositivos es muy sencillo. Usando una vulnerabilidad en el bluetooth se puede tomar el control del aparato. Para un adversario estatal tipo China, Rusia, UK o EE.UU esto es trivial", nos cuenta @soydelbierzo, especialista en cifrado y seguridad.

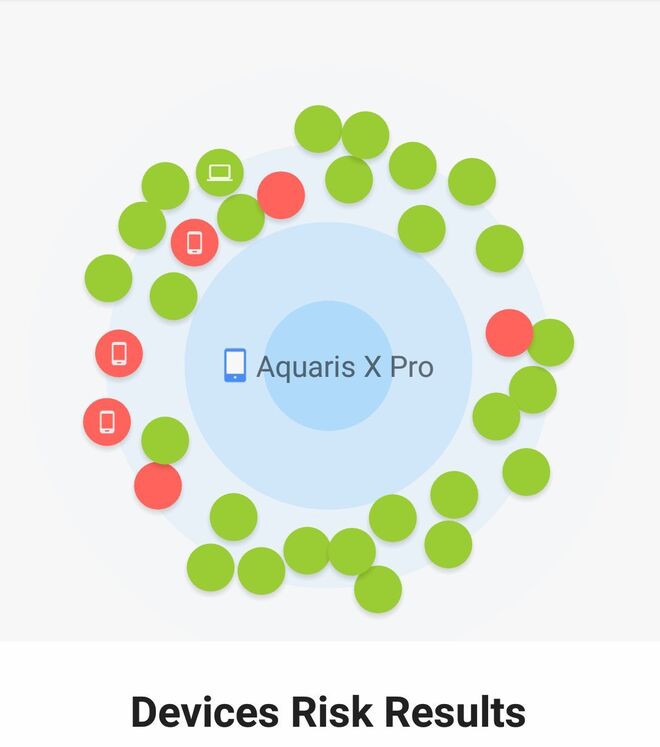

Por ejemplo. Basta con instalar la aplicación Blueborne Scanner para conocer los dispositivos vulnerables que hay a tu alrededor. Con una pequeña inyección de código a través del canal puedes tener control total del dispositivo e instalar o borrar lo que quieras.

En el siguiente ejemplo se muestran los bluetooth vulnerables de la Plaza de Santo Domingo en Madrid a las 13.30 horas. Teléfonos, portátiles y hasta televisiones.

El mejor consejo para viajar a china no es evitar llevar información comprometida en nuestros terminales. El mejor consejo es NO LLEVAR ningún terminal que luego utilicemos en redes europeas. El spyware puede incluso 'rootear' nuestro terminal e instalarse una y otra vez aunque reseteemos el aparato.

Ya no se pueden votar ni publicar comentarios en este artículo.